【CTF&Re&WriteUp】第二届广东大学生网络安全攻防大赛ReWP

LUOJIABASUO

- 半个月前参加了一场比赛,我主要是负责的Re但是只解出了一个比较简单的那就是Pyre其他的我打开来看了一下就关了甚至没调试。后来发现还是挺简单的一个题目

RE

反调试

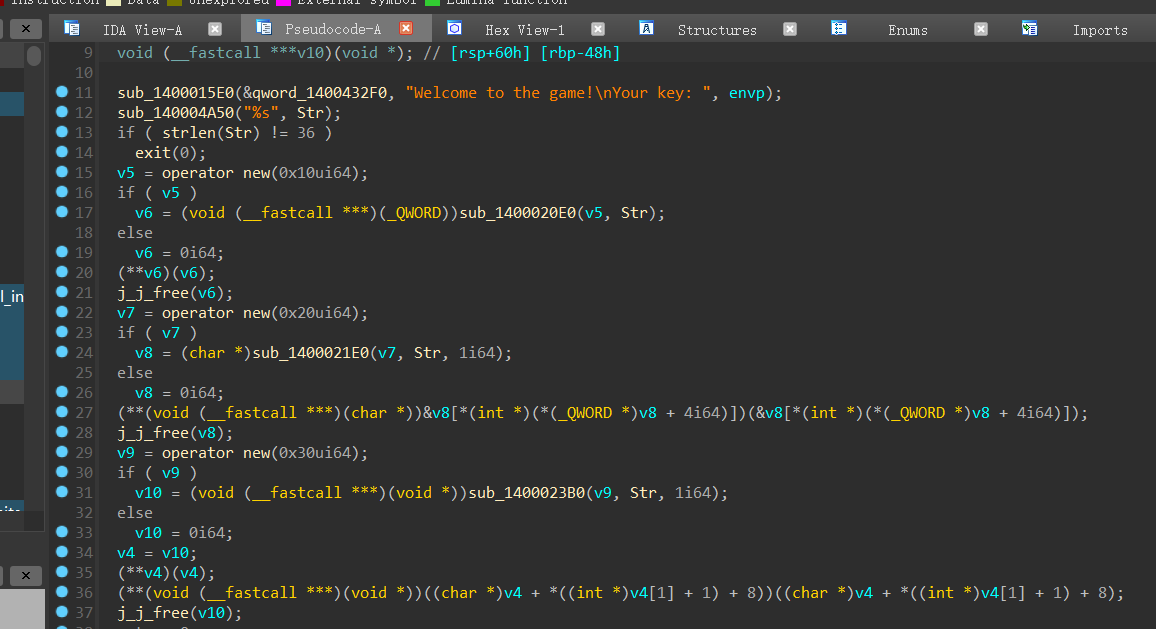

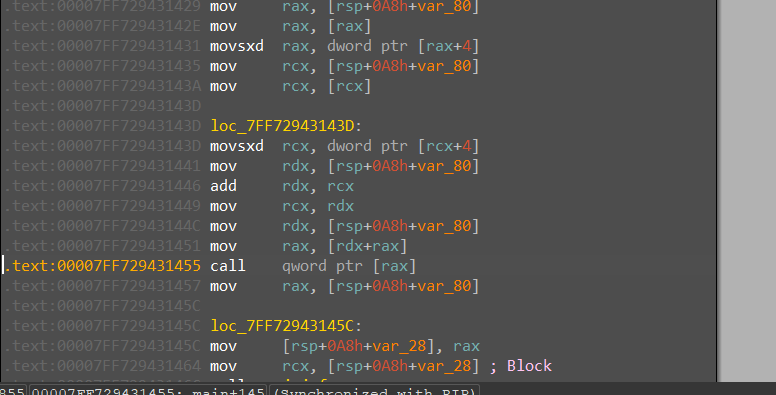

- 首先老规矩IDA打开静态分析看看,发现压根无法分析。主要是这里使用了虚表调用。虚表调用的子程序(函数)是在每次运行的时候才计算出来子程序的地址。这导致IDA分析的时候是无法对齐静态的分析的。所以

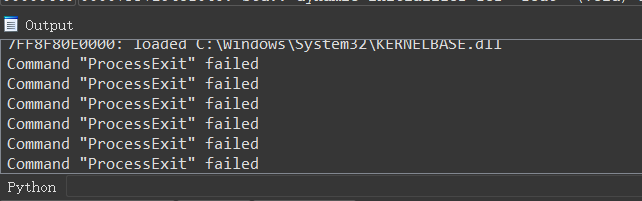

- 按照老规矩动态调试挂起来,发现IDA没有控制权无法控制程序当程序运行起来的 时候没有响应切不能在IDA结束远程的调试目标。那说明存在反调试。

- 如何寻找反调试的地方在哪呢?也挺简单的只要在入口处下个断点不断的运行程序看看哪里IDA没有控制权了那么说明该地方具有反调试

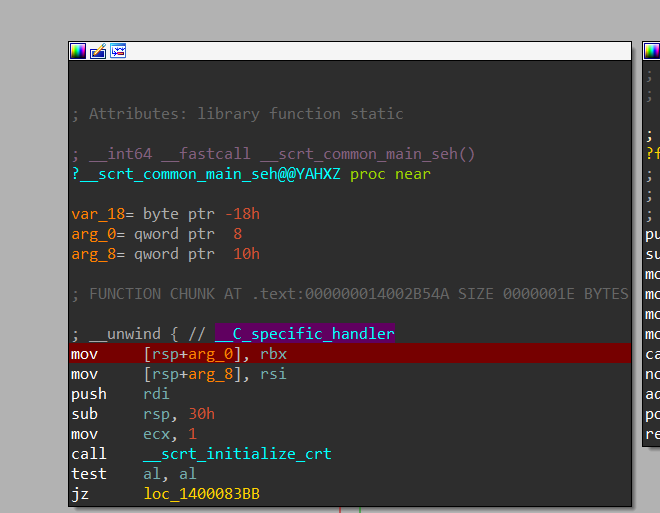

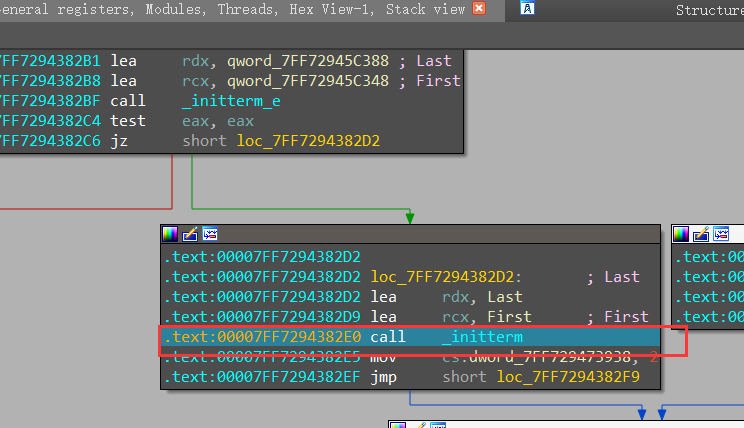

- 要注意的 是main函数不是最开始的入口,”__scrt_common_main_seh“ 这个子程序才是最开始执行的

引用来自https://www.dazhuanlan.com/relic256/topics/1212274

虽然 VS 系列入口函数均为

mainCRTStartup,但不同版本的实现仍然有些许不同。 在 VC6.0 中,可通过 APIGetVersion、GetCommandLine来找到入口函数。而main函数是其中唯一一个 3 个参数的函数,故可以通过找 3 个 push 来找到main函数 (WinMain为 4 个 push)。 在 VS2013 中,开始先使用__security_init_cookie函数初始化 cookie(/GS 选项需要使用的,详见),再进入_tmainCRTStartup中进行类似 VC6 中的类似初始化。这在 Debug 版的汇编中体现为一个 jmp 后两个连续的 call,而main函数在第二个 call 当中。在 Release 版中,因为优化而入口处直接便是一个 call 后接一个 jmp,而main函数在 jmp 中。 在 VS2015 中,mainCRTStartup函数中只有__scrt_common_main函数,在这个函数中先调用__security_init_cookie,再调用__scrt_common_main_seh,在__scrt_common_main_seh中进行类似 VC6 的初始化,其后使用invoke_main来调用main函数 (或者其他版本的 main)。这些在 Debug 版的汇编中体现为一个 jmp 后一个 call,再后两个连续的 call,而main函数在第二个 call 中的invoke_main当中。

- 所以我们不能直接在main函数的入口下断,而是在

__scrt_common_main_seh的领空下断

- 发现调用了_initterm后就就是去了控制权,这个函数看样子应该是标准库的函数

引用来自https://docs.microsoft.com/en-us/cpp/c-runtime-library/reference/initterm-initterm-e?view=msvc-170

Internal methods that walk a table of function pointers and initialize them. The first pointer is the starting location in the table and the second pointer is the ending location.

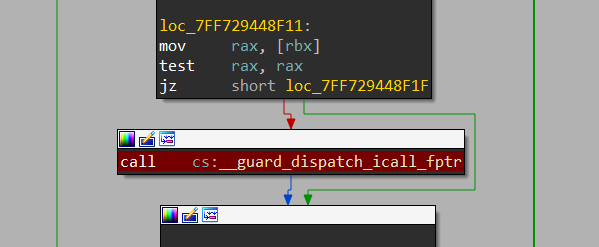

- 看不懂没关系,因为我也看不懂哈哈哈哈。我猜测应该就是初始化。直接重新打开程序挂起动态跟进程序看看。可以看到循环调用了一个类似IAT表一样的表里的函数。这里可以单步调试看看RAX值为啥的时候IDA失去控制权也可以用跟踪。这里我用单步调试

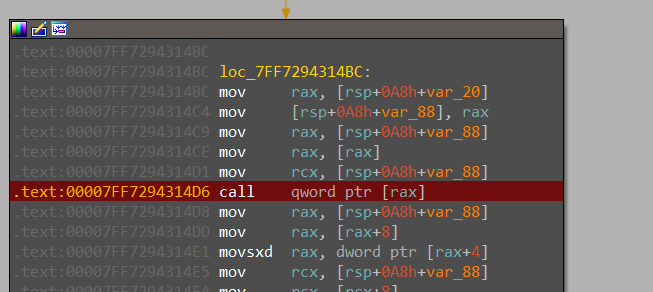

- 在call地方下个断点然后运行程序查看每次断下来后RAX的变化。发现当RAX为0x00007FF729431170的时候IDA失去了控制权

- 直接跟进发现调用了一个子程序

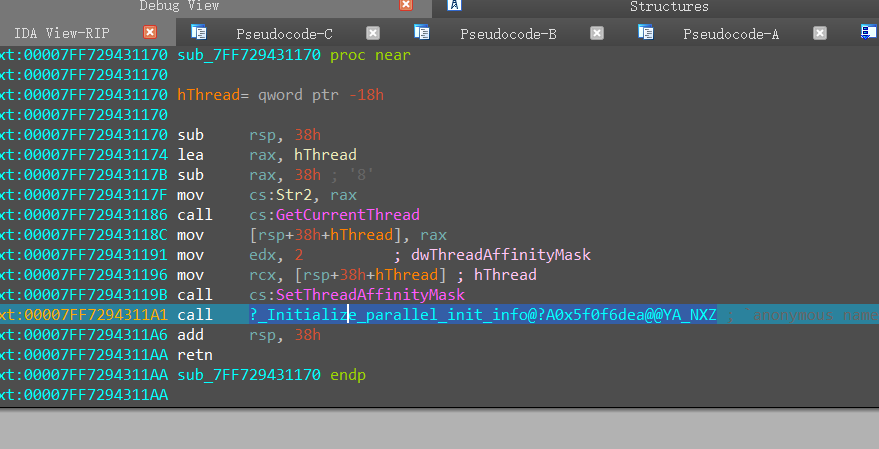

- F7跟进后在该子程序中发现了反调试主要是NtSetInformationThread

引用来自https://anti-debug.checkpoint.com/techniques/interactive.html#ntsetinformationthread

The function ntdll!NtSetInformationThread() can be used to hide a thread from a debugger. It is possible with a help of the undocumented value THREAD_INFORMATION_CLASS::ThreadHideFromDebugger (0x11). This is intended to be used by an external process, but any thread can use it on itself. After the thread is hidden from the debugger, it will continue running but the debugger won’t receive events related to this thread. This thread can perform anti-debugging checks such as code checksum, debug flags verification, etc. However, if there is a breakpoint in the hidden thread or if we hide the main thread from the debugger, the process will crash and the debugger will be stuck. In the example, we hide the current thread from the debugger. This means that if we trace this code in the debugger or put a breakpoint to any instruction of this thread, the debugging will be stuck once ntdll!NtSetInformationThread() is called.

- 意思是程序对调试器隐藏了线程,导致调试器无法找到线程来实现反调试

- 知道了反调试在这后可以直接对其NOP,BUT!!!我发现NOP后每当程序运行起来会把该地方NOP的指令进行还原执行

- 可以直接修改属性达到执行了函数并不会隐藏线程,把所有断点去掉后程序可以正常运行,IDA也获得了程序的控制权

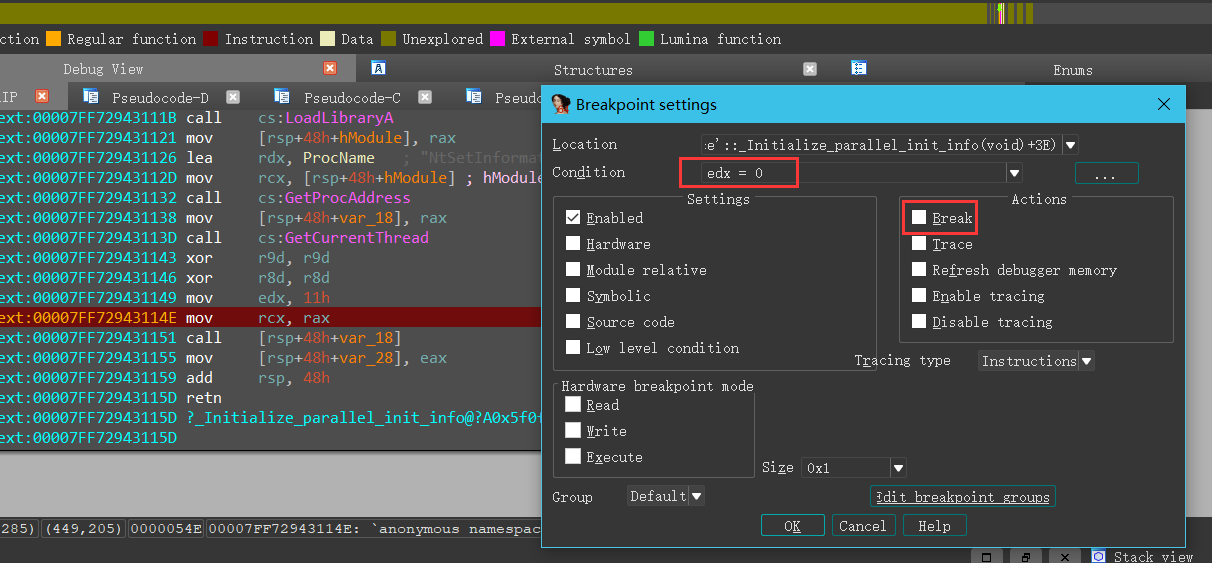

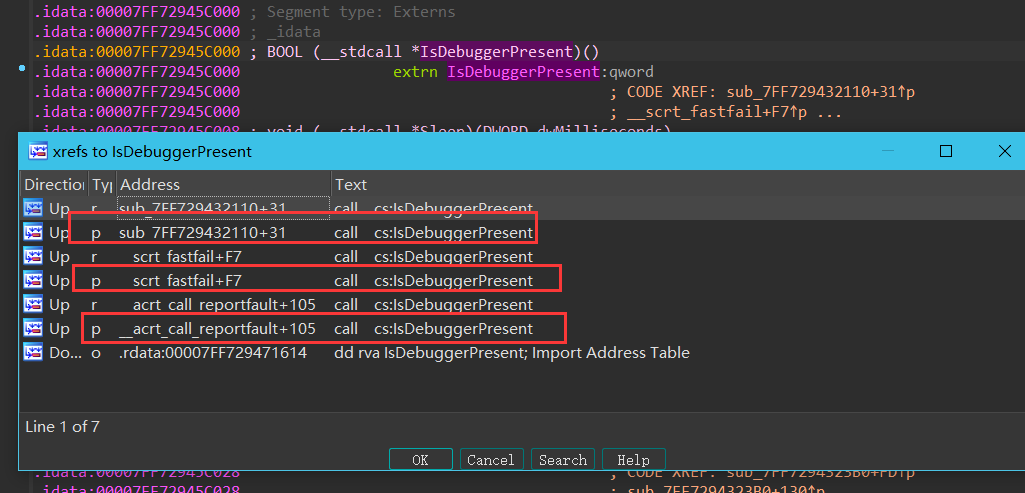

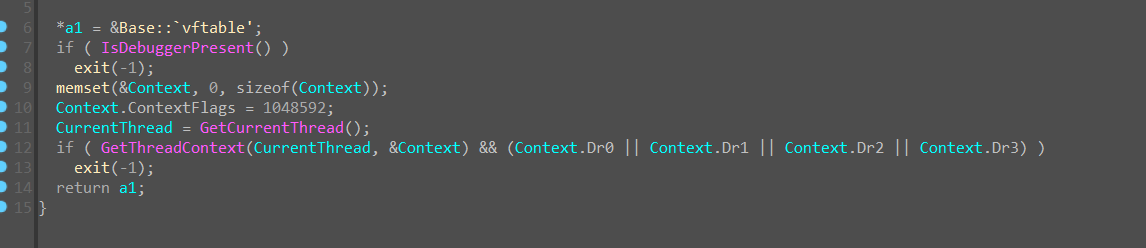

- 但以为这就完了吗?No!这个程序很多地方都有反调试主要是调用了IsDebuggerPresent检测调试器的标志位,直接在IAT导入表查看IsDebuggerPresent的交叉引用

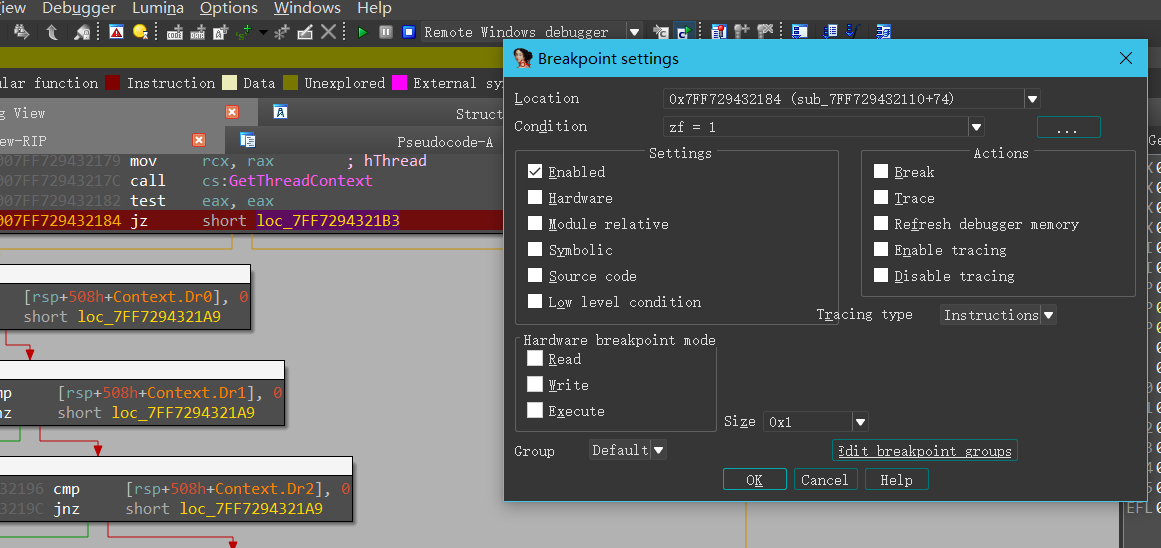

- 发现有三个地方调用了该函数,解决方法和上面那个反调试的方法一样把返回值改了就行。

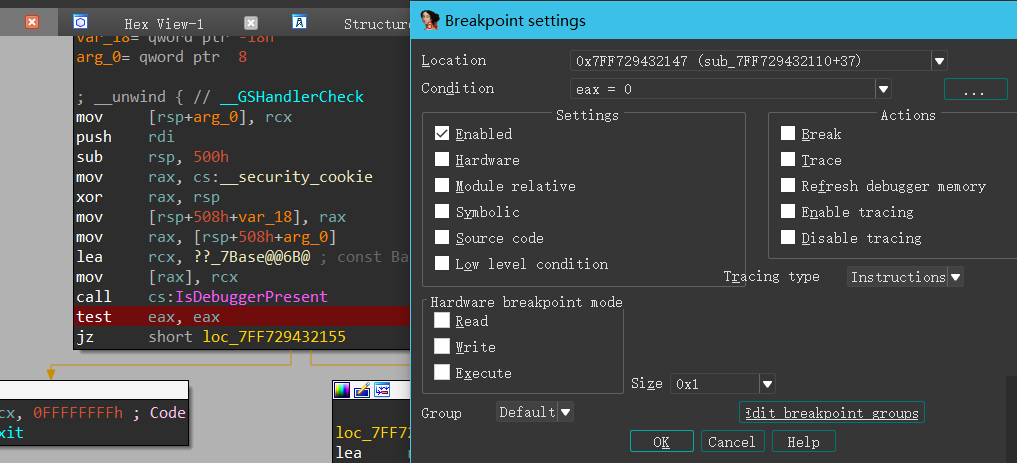

- 记得在函数执行后修改EAX = 0即可

- 对所有引用的地方都设置好了之后回到main中下个断运行程序开始正题

逻辑分析

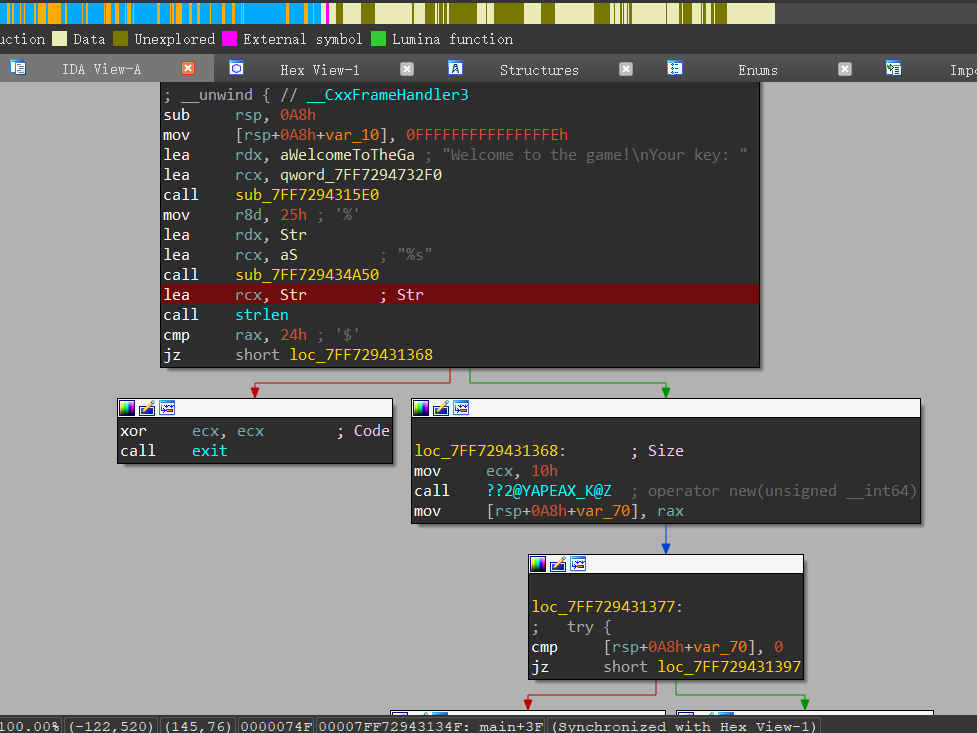

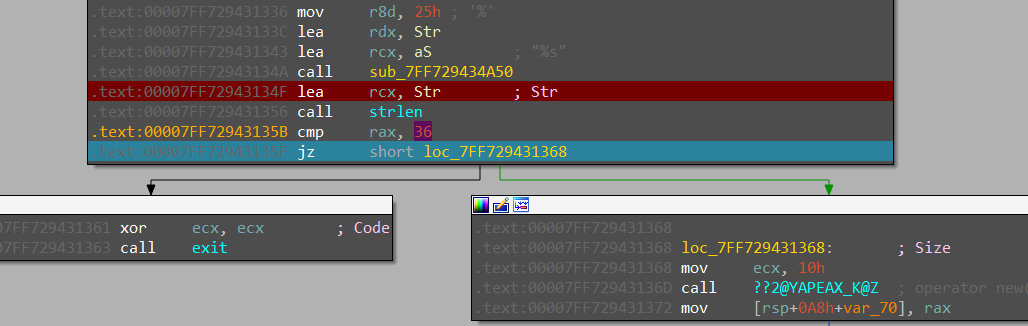

- 运行后发现首先判断了输入的flag的长度是否为36(这里有个技巧如果看到的不是十进制的值可以点击十六进制按H互相转换),重新运行输入36位flag

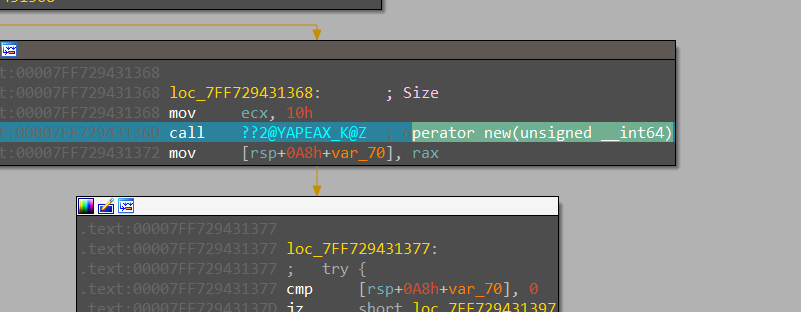

- 首先分配大小为0x10大小的内存空间,把内存空间的地址存放到栈里

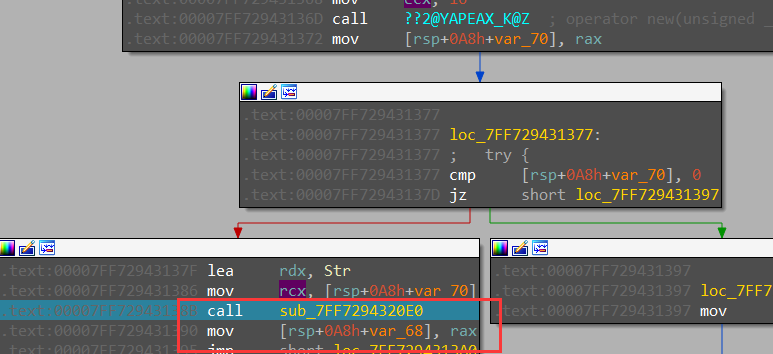

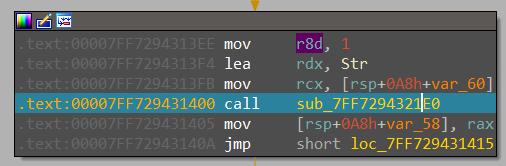

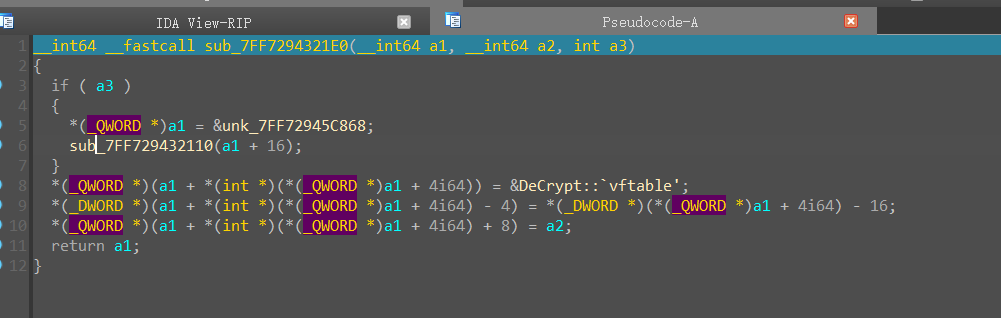

- 继续执行调用了一个函数跟进分析发现其主要是把用户输入的flag所存放的位置的地址和一个

Base::vftable子程序的地址分别存放到一个连续的内存中(可理解为数组) - 继续发现调用了刚刚的子程序

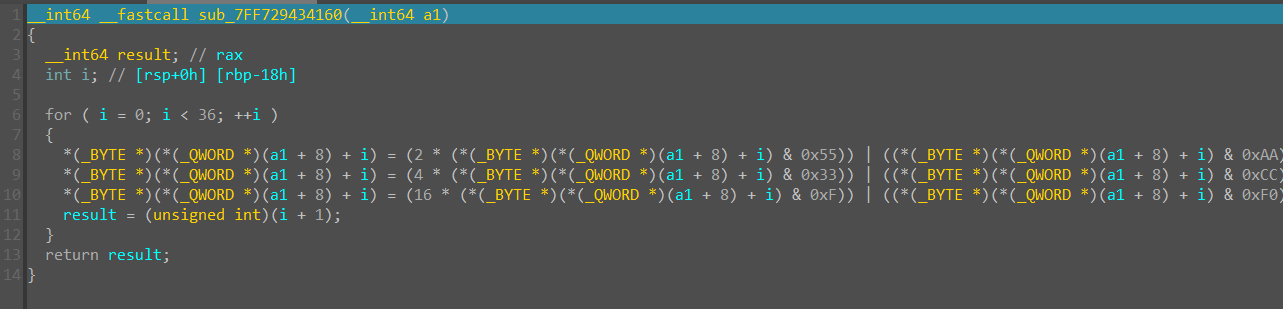

- 对比数据加密前后发现是反置了比特位,如13的二进制是1011反置后为1101。不理解就当作是加密,把用户输入的每个字符进行了比特位反置

- 继续跟进发现了一个暂时不知道干嘛的函数,先记一下他就是对数据进行了赋值操作。了解一下后面需要的时候再回来分析

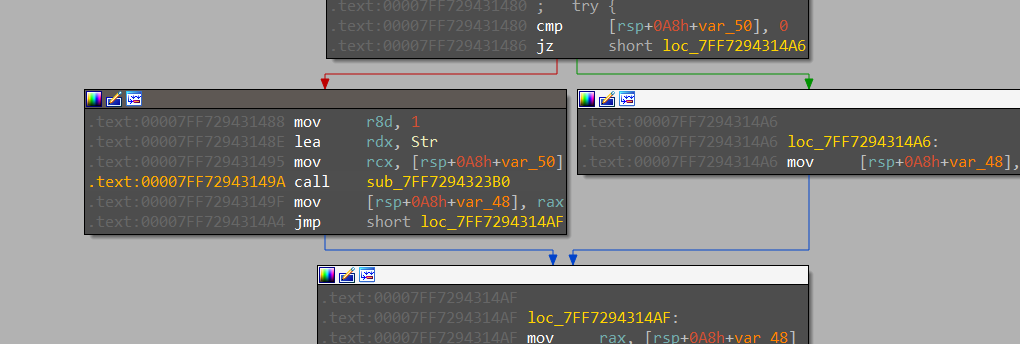

- 当直接执行了sub_7FF729432110子程序后发现程序直接闪退了,跟进看看。猜测可能又是反调试

- 具体可以参考

- 这里我直接老规矩

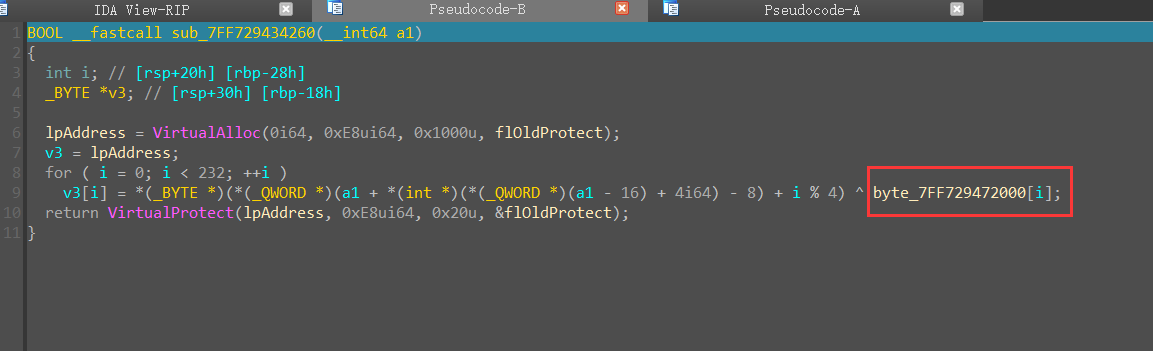

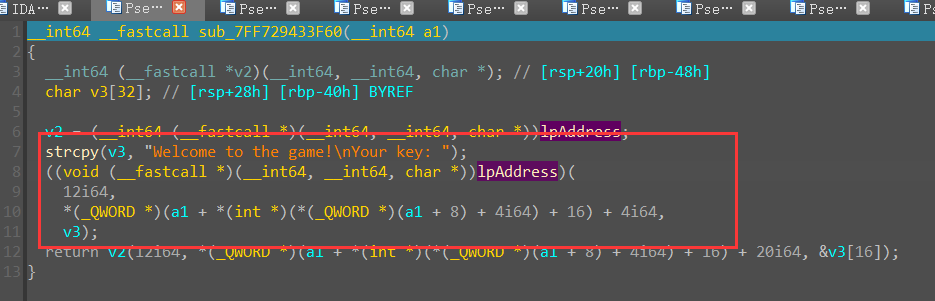

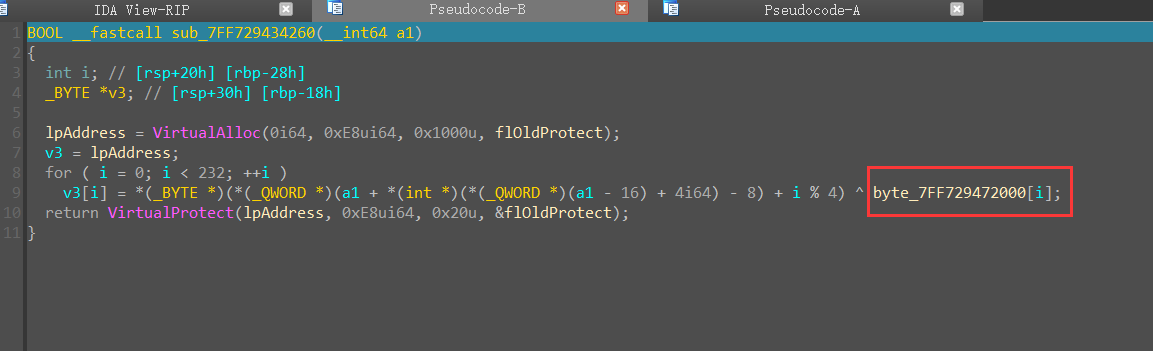

- 又发现了一个call直接跟进,发现是解密用用户输入的前4位解密数据存放到lpAddress中

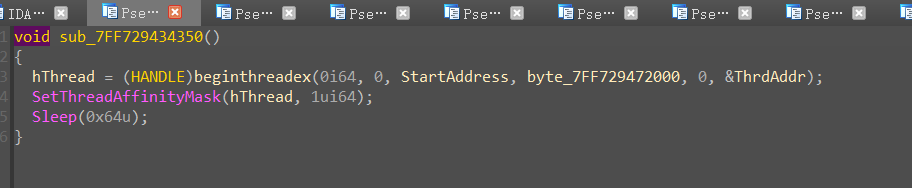

- 有函数继续跟进,跟进发现又是赋值先看一眼后面需要用到参数再回来分析。但里面还调用了子程序逐个走进去看看。发现开辟了一个线程执行子程序查看一下子程序主要的作用是啥

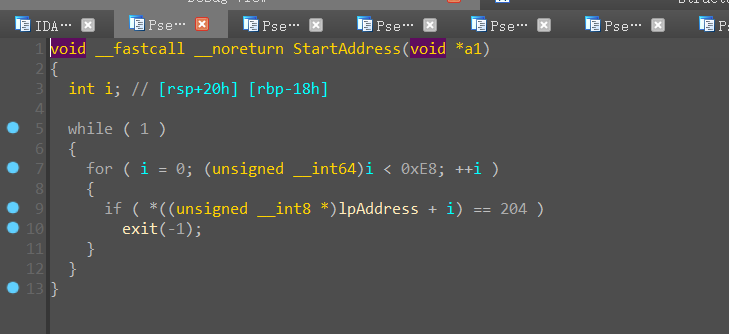

- 发现是对解密的数据进行逐个检查判断是否有0xCC如果有就退出程序

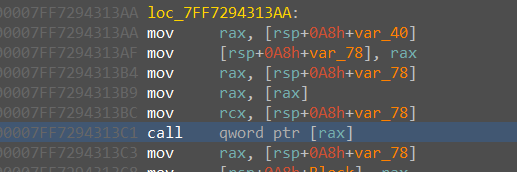

- 有函数直接跟进去分析发现把刚刚解密的数据当成子程序执行

- 那么可以猜测这是SMC(Self Modify Code)

- 现在就需要把该数据正确的解密出来才可以知道算法是啥。唯一能想到的就是爆破。

- 如果是子程序那么有一下几个特征

- 开头必须是

mov或push - 如果是

push的时候必须是push rbp - 结尾必须是

ret

- 开头必须是

- 其中根据结尾是ret可以直接把加密后的最后一个字节和ret指令码进行异或得到0xE密钥是4位已经解出了一位但是哪一位不知道

- 根据下图可得知用231 % 4后就是最后一次的下标为3

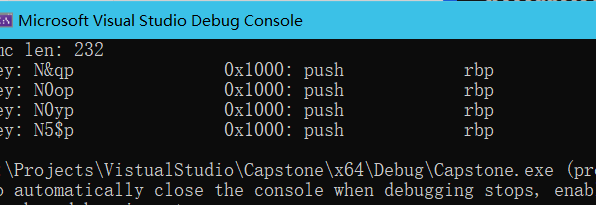

- 现在知道了最后一位了还有3位直接根据前面的规则写出爆破。这里需要借助Capstone

- 本来是使用Python编写的但发现性能真的太慢了直接用C艹,下面贴出代码

1 |

|

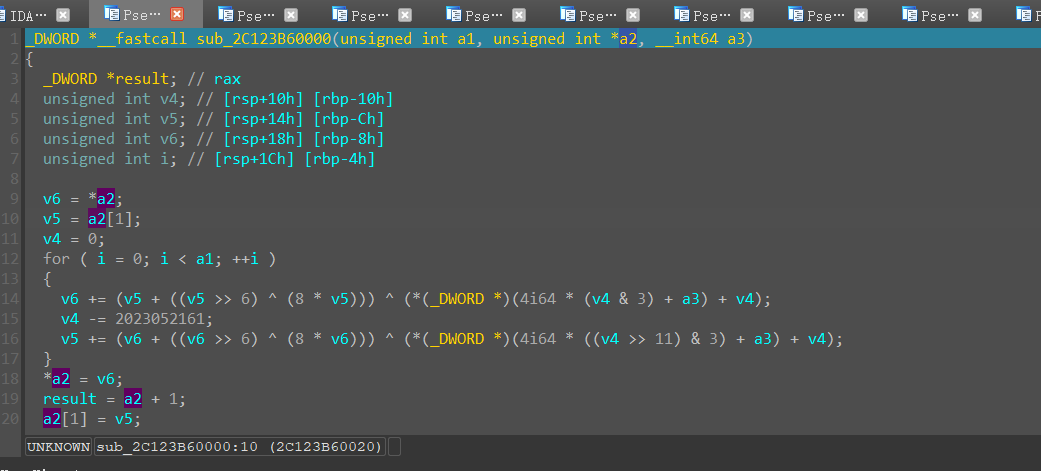

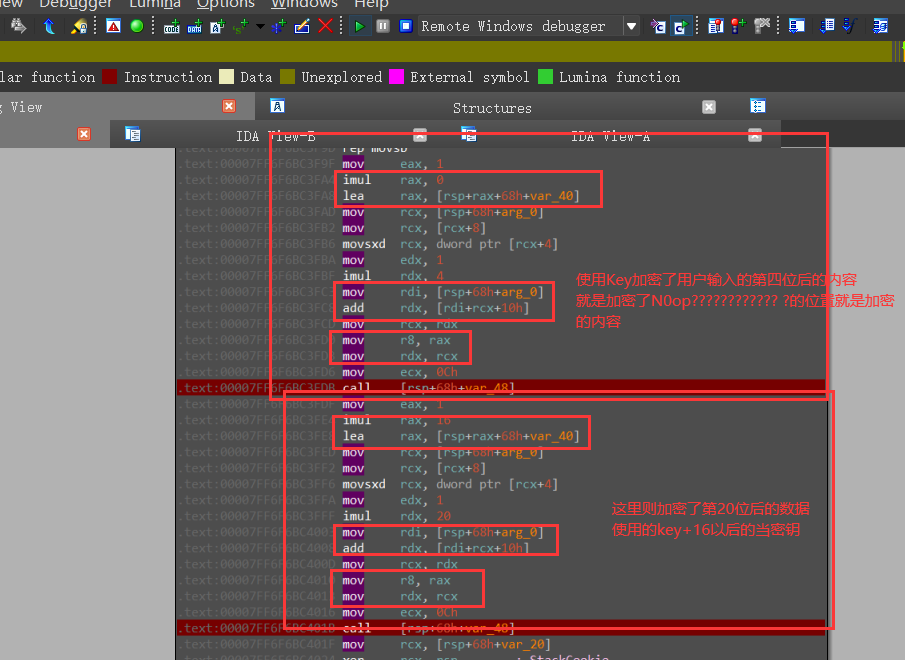

- 爆破出几个一个个尝试发现是N0op,代入运行可以看到是一个魔改的TEA加密

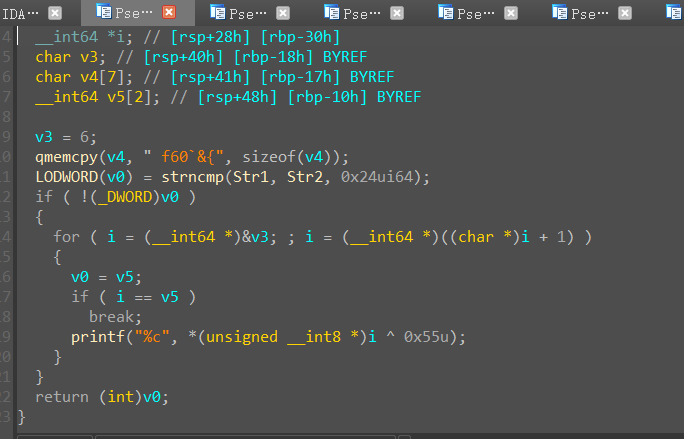

- 继续分析发现加密后使用strncmp进行数据的比较

- 值得注意的是这里调用了两次分别对输入的不同位置进行了加密,使用了不同的密钥

- 下下面直接上代码

1 | void teaDecrypt(uint32_t*data, uint32_t *key, size_t size) |

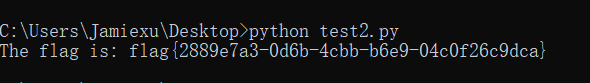

- 解得Flag

- N0opa_G3Ey#zTXjmi5wIHd&5pRN2elaNjK*C

最后鸣谢

- “#” 提供思路

- 以及以上所有参考的文章的博主!!!

PyRE

程序分析

- 直接下载程序,根绝标题和题目描述

- ”这种exe文件怎么调用py的库?要怎么逆呢,小明同学,你来试试吧?“

- 不难得知此程序是Python的一道Re。

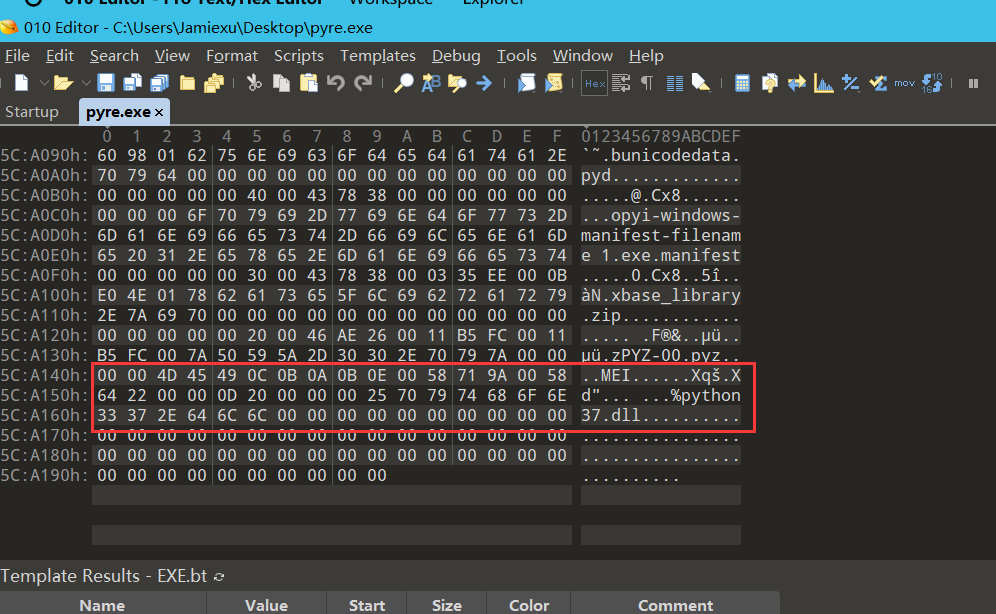

- 使用010Editor查看一下当前程序的版本号。由下图不难看出使用了python3.7进行程序的编译

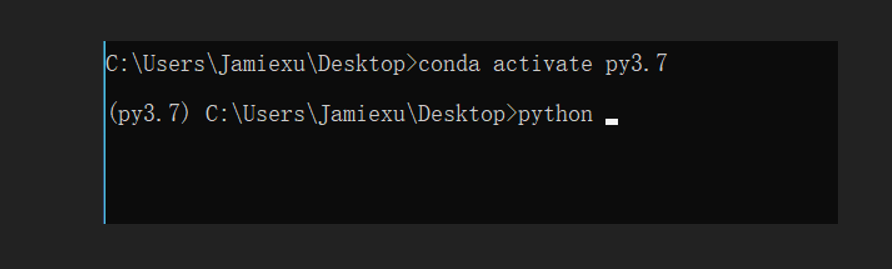

环境的切换

环境的切换是非必要的,但不切换在反汇编的时候可能会产生一些错误

- 如果安装的是python3.7的环境即可跳过本步骤

- 如果安装了conda可以看下面快速切换,如果没有则需要自己去官网下载对应的版本进行切换

1 | #安装python3.7 |

程序的逆向

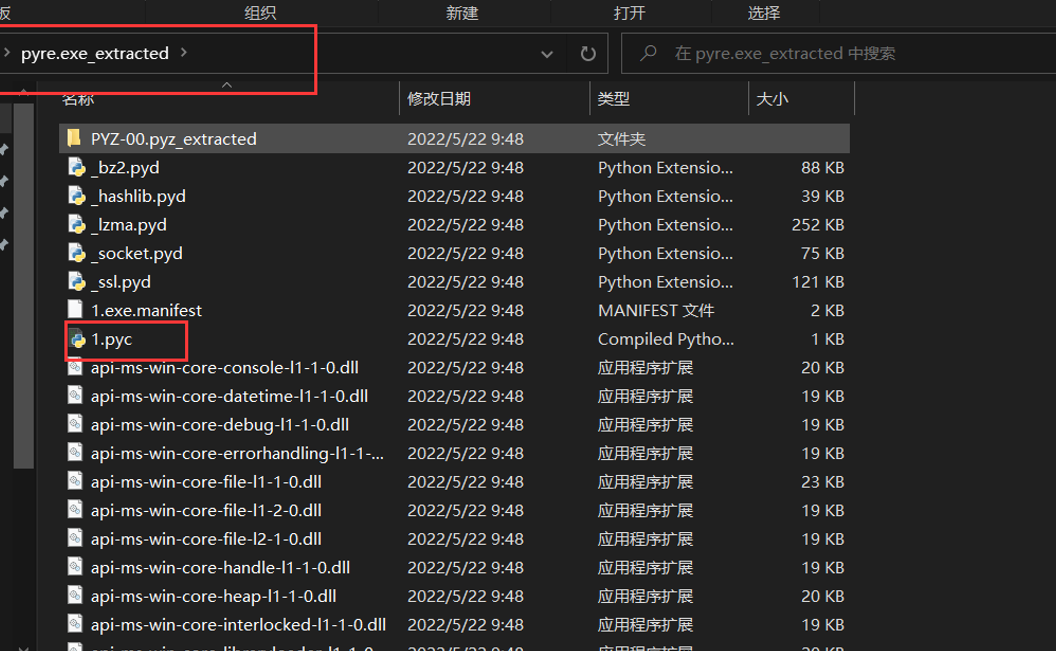

- 到 pyinstxtractor下载逆向脚本,使用命令进行逆向

1 | python pyinstxtractor.py [ProgramFilePath] |

- 逆向之后会在pyinstxtractor脚本所在的目录生成一个xxx.exe_extracted的文件夹 。在文件夹中找到一个名字看起来最奇怪的.pyc结尾的文件

- 打开 在线PYC反编译

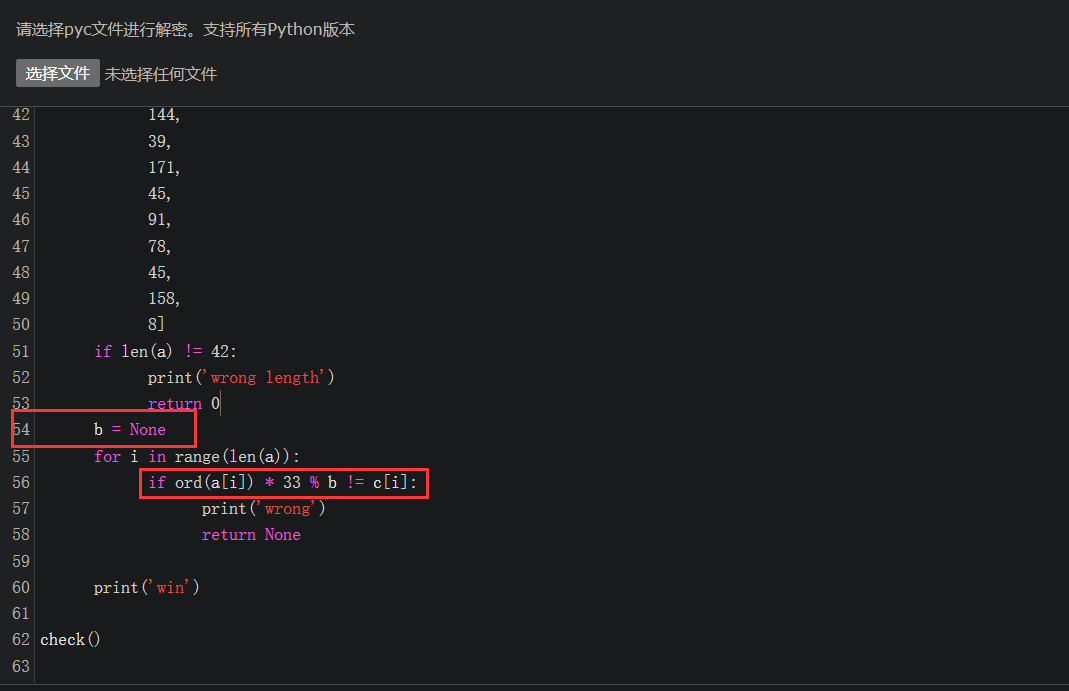

- 把文件丢上去直接反编译出源码

- But!!!这样做会发现源码中有对b这个变量进行了运算,但是 b 这个变量却是None

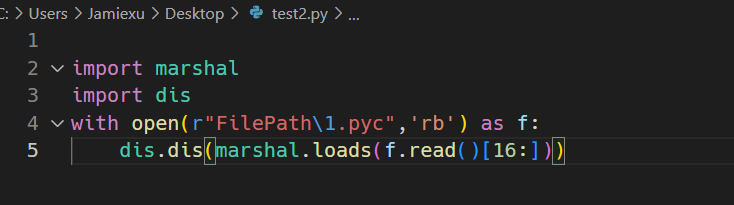

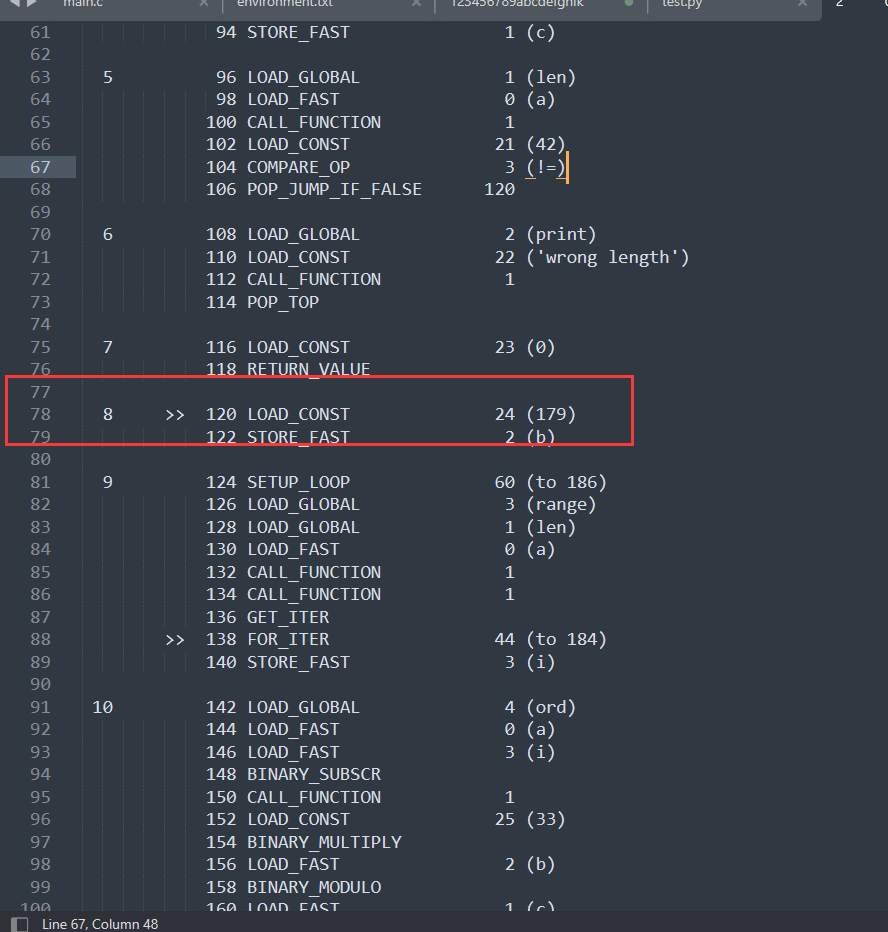

- 使用python标准库自带的marsha和dis库对pyc二进制文件进行反汇编。运行后会自动在窗口中打开bytecode将其复制到文件中分析得知

- b的值是179

1 | import marshal |

编写解密脚本

- 根据上面的分析不难看出其实就是一个简单的算法

ord(a[i]) * 33 % b != c[i]

- 拿数组中的每一个数值和输入的flag进行运算后的值对比判断是否一致,如果都一致则验证成功

- 那么我们可以尝试直接使用爆破

- 首先下面是已知信息

- 数组c

- 变量b的值

- 立即数33

- 根据flag都是可见字符得知,可以使用ASCII编码表中0x21-0x7E的值对flag进行模拟判断是否和数组c中的每个元素相等即可。

1 | c = [ |